CTEM: La Revolución en la gestión de amenazas y vulnerabilidades

5 de febrero de 2025

Como bien sabrás, cada año el entorno tecnológico de la mayoría de las empresas crece exponencialmente y gestionarla a nivel de ciberseguridad se ha vuelto un reto para los profesionales del sector.

La brecha entre los costes derivados de los delitos informáticos y el presupuesto y personal disponible en los departamentos de ciberseguridad de las empresas, es cada vez más amplia. Ya no basta con implementar las medidas tradicionales. Los ciberataques son más complejos, más frecuentes y, por lo tanto, las empresas necesitan estar siempre en alerta. Y aquí es donde aparece en escena CTEM (Gestión Continua de la Exposición a Amenazas), un nuevo enfoque en la gestión de las amenazas.

Un entorno de amenazas en constante evolución

Imagina que tu empresa se enfrenta a una oleada de ataques. En lugar de reaccionar solo cuando ocurre un incidente, lo ideal sería poder detectar estos ataques antes de que sucedan. Eso es lo que busca CTEM: no es solo un enfoque reactivo, sino un modelo proactivo que permite estar un paso adelante.

Años atrás, las amenazas en ciberseguridad solían ser predecibles, los atacantes aprovechaban vulnerabilidades conocidas y los controles de seguridad tradicionales, tales como las auditorías de seguridad anuales, eran suficientes. Pero todo eso ha cambiado. Hoy en día, los diferentes actores de amenazas y las TTP's (Tácticas, Técnicas y Procedimientos) que utilizan son mucho más sofisticadas y avanzadas.

Entonces, ¿qué pueden hacer las organizaciones para adaptarse? ¿Cómo mantenerse protegidos frente a esta constante evolución de las amenazas? Aquí es donde la ciberseguridad clásica ya no puede ser algo estático y su modelo ha de evolucionar. Las empresas deben ser rápidas, ágiles y, sobre todo, capaces de adaptarse en un corto plazo de tiempo. Por tanto, es necesario tener visibilidad continua sobre las amenazas que pueden impactar en nuestra infraestructura para poder reaccionar lo antes posible.

Gestionar amenazas, ¿Por dónde empezar?

Gestionar la ciberseguridad de una organización no es un asunto trivial. La constante incorporación de nuevos activos de información y la aparición incesante de nuevas vulnerabilidades en estos activos propicia que la gestión de las amenazas, y del riesgo asociado, sea una tarea cada vez más compleja de llevar a cabo.

¿Te has preguntado alguna vez si tu empresa está realmente preparada para enfrentarse a todas estas amenazas? Tal vez la respuesta sea no, y es ahí donde CTEM entra en juego. En lugar de reaccionar después de un ataque, con CTEM las empresas pueden gestionar su exposición de manera constante. Es como tener un sistema de alarma que te avisa cuando algo va mal, para poder tomar acción antes de que se convierta en un problema grave.

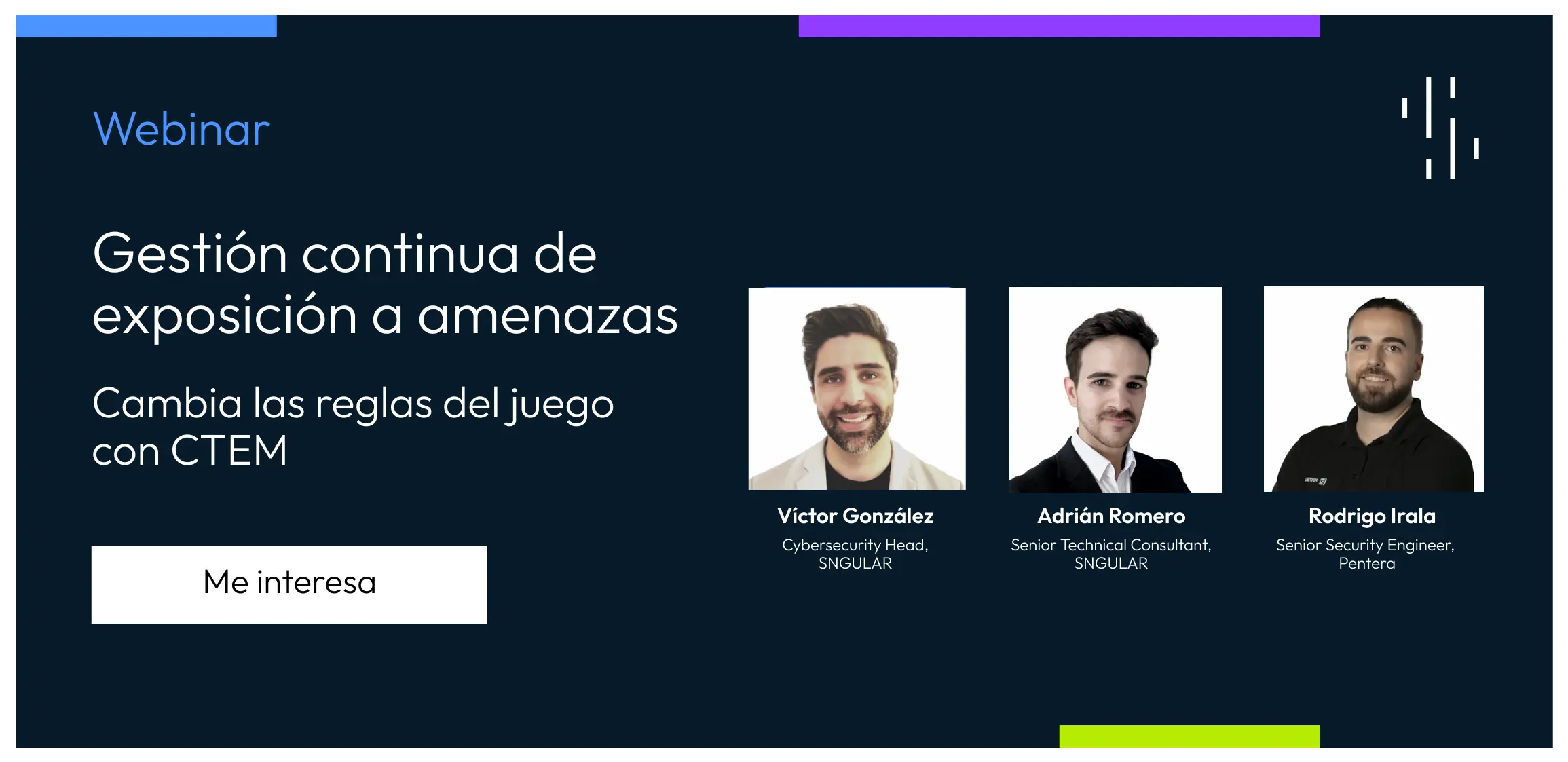

Si quieres descubrir cómo implementar este enfoque y transformar la seguridad de tu organización, puedes apuntarte a nuestro webinar gratuito y exclusivo: Gestión continua de exposición a amenazas: Cambia las reglas del juego con CTEM.

Aprende de expertos cómo mejorar tu estrategia de ciberseguridad con una gestión proactiva y continua.

¿Por qué es esencial implementar CTEM?

Lo que hace que CTEM innovador es su capacidad para proporcionar visibilidad continua de las amenazas, sin esperar a que ocurra un ataque, a diferencia de las estrategias tradicionales que solo evalúan la seguridad en momentos concretos, CTEM valida regularmente la superficie de ataque. Pero ¿por qué es esto tan crucial?

Aquí van algunos puntos clave:

-

Visibilidad continua: Si no sabes lo que está pasando en tu infraestructura de seguridad, ¿cómo puedes defenderte? CTEM establece iteraciones periódicas a corto plazo para detectar riesgos antes de que se conviertan en una amenaza real.

-

Reducir la ventana de exposición: Los atacantes buscan vulnerabilidades que puedan explotar rápidamente. Con CTEM, puedes detectar estas vulnerabilidades y corregirlas antes de que los ciberdelincuentes puedan aprovecharlas.

-

Priorización de riesgos: Hay tantas amenazas que no se pueden abordar todas a la vez. CTEM te ayuda a priorizar, centrándose en las amenazas más críticas que podrían tener un mayor impacto.

-

Mejora continua: El ecosistema de ciberseguridad está en constante cambio. CTEM permite que las organizaciones adapten sus estrategias de defensa continuamente, manteniéndose siempre al día contra nuevas amenazas.

-

Cumplimiento normativo: Con normativas que aparecen o varían constantemente, mantenerse al día con los requisitos de seguridad es una tarea, cuanto menos, ardua. CTEM facilita el cumplimiento de estas normativas, asegurando que no produzcan incumplimientos en el proceso de auditoría. Normativas como DORA, NIS2, NIST, ENS, ISO27001, NIST o PCI DSS incluyen diferentes controles que CTEM consigue satisfacer, como son, la gestión de riesgos, resiliencia frente a amenazas, mejora continua de medidas de seguridad o la notificación de incidentes, entre otros.

¿Cómo implementar CTEM de manera efectiva?

Entonces, ¿cómo se lleva a cabo esta implementación en la práctica? La metodología para adoptar CTEM no es complicada, pero sí requiere de varios pasos clave que se deben integrar de forma coherente. Es importante asegurarse de que todos los aspectos de la gestión de amenazas estén cubiertos, y aquí es donde entran conceptos como:

-

Gobernanza: Tener visibilidad constante de lo que ocurre en tu infraestructura. No es solo detectar vulnerabilidades, sino también priorizarlas y tomar decisiones rápidas sobre cómo actuar. La clave aquí es centrarse en lo que realmente importa para tu empresa

-

Validación de Seguridad Automatizada (ASV): Piensa en ello como en un "simulacro" de ciberataque que se hace de manera automatizada. Las pruebas continuas permiten que tus sistemas estén siempre preparados frente a cualquier posible ataque, sin la necesidad de intervención manual. Este tipo de soluciones permiten contar a tu disposición un ejército de auditores técnicos validando continuamente las defensas, la exposición de amenazas y vulnerabilidades. A diferencia del análisis clásico donde únicamente se extraen conclusiones en base a la criticidad de las vulnerabilidades, una solución de tipo ASV comprueba todo tipo de brechas o deficiencias, las correla, pivota entre activos y prioriza los riesgos en base a la ejecución de los ejercicios que realiza.

-

Gestión de riesgos: No todos los riesgos son iguales. El objetivo aquí es evaluar cuál de las amenazas tiene el mayor impacto potencial y tratarla de inmediato. Esto no solo te ayuda a gestionar mejor los recursos, sino que también garantiza que no se focalice sobre problemas menores.

-

Cumplimiento: Alineado con las normativas de seguridad. Cumplir con los estándares es un requisito esencial y con CTEM, este proceso se agiliza.

¿Está tu empresa lista para CTEM?

Implementar un modelo como CTEM no es simplemente una cuestión de querer hacerlo, requiere que las organizaciones alcancen un nivel adecuado de madurez en sus estrategias de ciberseguridad. CTEM no viene a reemplazar otros controles fundamentales como los test de intrusión, la gestión de vulnerabilidades o las auditorías de seguridad, más bien, es un valor añadido que potencia y complementa estas prácticas, proporcionando una capa adicional de protección continua y proactiva.

Antes de dar el salto hacia CTEM, es fundamental preguntarse: ¿Cumple mi empresa con los requisitos mínimos para implementarlo de manera efectiva? Esto incluye contar con una base sólida en ciberseguridad, procesos establecidos para la gestión de vulnerabilidades y recursos preparados para adoptar un enfoque iterativo y constante. CTEM no es un punto de partida, sino una evolución para aquellas empresas que buscan maximizar su capacidad de anticipación frente a amenazas.

Adoptar CTEM significa abrazar un enfoque resiliente, donde la visibilidad continua, la priorización de riesgos y la mejora constante sean pilares fundamentales. Al integrar CTEM, no solo mejorarás tu postura de seguridad, sino que también posicionarán a tu organización un paso por delante en un panorama de amenazas en constante cambio.

Entonces, ¿estás listo para llevar tu estrategia de ciberseguridad al siguiente nivel?

Nuestras últimas novedades

¿Te interesa saber cómo nos adaptamos constantemente a la nueva frontera digital?

Insight

8 de abril de 2025

Privacidad en peligro, ¿qué saben de ti y cómo puedes protegerte?

Tech Insight

26 de marzo de 2025

Las siete fases de un ciberataque: Una mirada detallada a la Cyber Kill Chain

Insight

10 de diciembre de 2024

Tecnologías rompedoras hoy, que redibujarán el mapa de la innovación en 2025